Естественно, что этой ситуацией воспользовались создатели троянских программ, которые легко распространили с помощью данного эксплойта. Специалисты из компании «Доктор Веб» уже обнаружили несколько вредоносных программ, в том числе и Trojan.Rodricter.

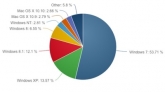

Чтобы распространить вредоносные программы, использовались уже взломанные веб-сайты, на которых можно было модифицировать содержание .htaccess. Как только кто-то обращался к сайту с вредоносным скриптом, то сразу запускалась длинная цепочка перенаправлений, конечный адрес которой зависел только от того, какая версия операционной системы стоит у пользователя. Те, кто пользовались Windows, сразу же перенаправлялись на веб-страницу с разными эксплойтами. При этом все адреса, на которых перебрасывало пользователей, генерировались автоматически и каждый час менялись.

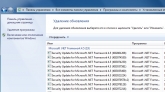

Те веб-страницы, которые загружались в браузер, эксплуатировали уязвимость CVE-2012-4681 и CVE-2012-1723. Эксплойт же зависел исключительно от версии Java Runtime. Если уязвимость удавалось использовать успешно, то запускался файл class, который позже загружал и запускал вредоносный фал Trojan.Rodricter.21.

Сама программа состоит из нескольких компонентов. Дроппер программы на инфицированном компьютере проверяет наличие любой антивирусной программы и отладчиков, а уже после этого с помощью уязвимостей операционной системы пытается добиться некоторых привилегий.

На тех компьютерах, где учётные записи контролируются, троянец просто отключает UAC, а дальше всё зависит от того, какие именно у него права в инфицированной системе. Исходя из всего этого, Trojan.Rodricter.21 можно однозначно отнести к разряду руткитов.

А ещё этот троянец может изменять настройки в таких популярных браузерах, как Microsoft Internet Explorer, а также Mozilla Firefox. В последнем он вообще может подменить не только User-Agent, но и настройки поисковой системы, установленные по умолчанию. А ещё он в папку \searchplugins\ устанавливает дополнительный плагин. Также троянец полностью модифицирует содержание hosts, прописывая туда адреса, интересные злоумышленникам.

Основной модуль сохраняется во временных папках и предназначен для того, чтобы подменять пользовательский трафик и внедрять туда самое разное содержимое.

Комментарии (0)