Особенности ICQ-спама

В отличие от электронной почты, в ICQ реализована возможность поиска собеседников по интересам, внесенным в контактную информацию пользователей. Это позволяет злоумышленникам производить спам-рассылки, рассчитанные на целевую аудиторию. Спамер может достаточно легко получить необходимые ему данные (в большинстве случаев это возраст и список интересов пользователей) и использовать их для привлечения внимания к рассылаемым спам-сообщениям.

Практически все спам-сообщения приходят с номеров, не внесенных в контакт-лист пользователя. Количество нежелательных сообщений, получаемых пользователем в единицу времени, зависит от его ICQ-номера. На шестизначный номер в среднем приходит 15-20 нежелательных сообщений в час, причем многие их них содержат ссылки на Trojan-PSW.Win32.LdPinch. Ничем не примечательные девятизначные номера получают 10-14 таких сообщений в сутки, а «красивые» – в 2-2,5 раза больше.

Тематический состав ICQ-спама значительно отличается от тематики спама в электронной почте. Если в e-mail около 90% спам-сообщений рекламируют различные товары и услуги, то в ICQ на долю таких предложений приходится менее 13% (суммарный процент рубрик «Нелегальные услуги», «Компьютерные услуги», «Мобильный спам», «Медицинский спам»), причем чаще всего (5,45%) предлагаются нелегальные сервисы.

В целом для спама в ICQ характерна развлекательная направленность, что вполне логично: этот канал связи, как правило, не используется для бизнес-коммуникаций, а львиную долю его пользователей составляют молодые люди. Спамеры учитывают специфику аудитории: в ICQ доминируют предложения посетить развлекательные сайты и сообщения с рекламой «для взрослых». На молодежную аудиторию ориентирован и спам из рубрик «Компьютерные игры», «Голосования», «Мобильный спам». В целом на долю «молодежных» тематик в ICQ приходится около 50% всех спамовых сообщений.

Спецификой целевой аудитории ICQ-спама обусловлена и малая доля сообщений «медицинской» тематики. Напомним, что в почтовом спаме они традиционно лидируют, а в нашем списке занимают последнее место с долевым показателем менее 1%. Вероятно, реклама медицинских товаров и услуг не получает необходимого отклика со стороны пользователей ICQ.

Специфические черты ICQ-спама:

- Ориентация на молодежную аудиторию;

- Общая развлекательная направленность;

- Практически полное отсутствие рекламы потребительских товаров. Исключение составляют предложения о покупке мобильных телефонов и медицинских препаратов, а также небольшое количество сообщений, попавших в рубрику «Остальной спам»;

- Достаточно высокий процент (8,17%) сообщений, тематика которых связана собственно с ICQ;

- Значимая доля (5,45%) сообщений от лиц, предлагающих криминальные услуги. Наиболее популярные предложения: взлом почты и ICQ, изготовление поддельных документов, кардинг.

Сценарий атаки

Пользователь запустил файл по ссылке, полученной по ICQ, а долгожданная фотография на его мониторе так и не появилась. Он ждет минуту, две, а в это время троянец уже прошелся по папкам его компьютера в поисках паролей. Кое-где они хранились в зашифрованном виде, что никоим образом не мешает злоумышленнику в дальнейшем их расшифровать. Затем троянец, собрав список паролей, создает письмо, в котором размещает добытую им конфиденциальную информацию, и отправляет его на адрес злоумышленника, который тот зарегистрировал за пару дней до атаки. Чтобы встроенный в операционную систему файервол не предупредил пользователя об опасности, троянец выводит его из игры, изменив соответствующий ключ в реестре. Точно так же вредоносный код поступает с другими программами, способными помешать ему воровать у пользователя пароли и прочую важную информацию. В конце концов, вредоносная программа создает bat-файл, который стирает троянца и самого себя, уничтожая таким образом следы содеянного.

Хакер обрабатывает десятки или сотни (в зависимости от масштабов рассылки) писем с паролями, которые прислал ему троянец, в то время как пользователь только начинает догадываться о том, что его обманули. Кстати, он с тем же успехом может остаться в полном неведении о произошедшем. В любом случае, на руках у пользователя остается всего одна зацепка – ссылка на «фотографию», поэтому шансы вычислить злоумышленника весьма невелики.

«У меня на компьютере все равно ничего важного не было», – успокаивает себя обманутый пользователь. Хакер, между тем, придерживается совершенно иного мнения. У него теперь есть внушительный список паролей: почтовый пароль, пароль к FTP-клиенту и онлайн-играм, банковские аккаунты пользователя и, кстати, его пароль к самой ICQ.

Спрашивается, зачем хакеру может понадобиться еще один никому не известный девятизначный номер? А вот зачем: хакер введет полученный пароль в свой клиент, получит доступ к контакт-листу обманутого пользователя и разошлет его знакомым сообщение следующего содержания: «Привет! Слушай, Петя (Ваня, Саня и т.д.), не одолжишь ли мне срочно до завтра 50 электронных баксов?!?!» Дальнейшее зависит от щедрости Пети и от того, каковы его отношения с обманутым пользователем. Зачастую уговорить колеблющегося Петю оказывается совсем несложно. Параллельно хакер будет упрашивать Ваню и Саню. Время играет против него, поэтому злоумышленник постарается не пускаться в длинные разговоры. Даже если только один человек из контакт-листа каждого зараженного пользователя согласится перевести хакеру виртуальные доллары, то за какой-то час общения он получит приличную сумму денег, сравнимую с дневным окладом хорошего программиста.

А FTP-аккаунт? Что будет, если на FTP-сервере, к которому злоумышленник получил доступ с помощью украденного пароля, хранятся web-страницы какого-нибудь достаточно популярного сайта? У преступника появится возможность дописать в конец каждой web-страницы простой iframe или зашифрованный JavaScript, который будет скрытно загружать и запускать на выполнение ту или иную вредоносную программу на компьютерах всех пользователей, посетивших данный web-сайт.

Все перечисленные выше действия хакера легко ставятся на поток. Злоумышленник может почерпнуть адреса ICQ для спам-рассылки на многочисленных сайтах знакомств и форумах. Вернее, это сделает не сам злоумышленник, а специальная программа, которая выполнит за него всю черную работу, в том числе отсеет дубликаты номеров и проверит спам-лист на активность. Затем хакер разместит на бесплатном хостинге троянца и разошлет ссылку на него по созданному спам-листу. После этого предварительно написанная программа отсортирует ворох писем, присланных запущенными троянцами, и разложит украденные пароли по категориям. Список новых ICQ-номеров, полученных от троянца, превратится в еще один спам-лист. Если номер ICQ зараженного пользователя окажется «красивым», его можно будет продать за немалые деньги. И конечный этап – рассылка сообщений с максимально убедительными просьбами одолжить немного денег. Если ответ на такую просьбу получен, в игру вступает сам хакер, используя свои познания в психологии и методах социальной инженерии. После всего этого оптовую партию «угнанных» номеров можно продать спамерам. На первый взгляд все описанное выше может показаться вымыслом, но, как показывает практика, подобные махинации осуществляются постоянно.

Резюмируя все вышесказанное, перечислим цели, которые преследуют злоумышленники, атакуя IM-клиенты:

- Продажа краденых ICQ-номеров (оптовых партий девятизначных номеров и штучных «красивых» номеров);

- Создание спам-листов для продажи их спамерам или для осуществления массовых рассылок вредоносных программ;

- Использование контакт-листов украденных номеров в качестве доверенных источников для «заема» денег;

- Загрузка вредоносного программного обеспечения через уязвимости;

- Кража паролей к FTP-серверам с целью изменения web-страниц легальных сайтов для дальнейшей загрузки вредоносного программного обеспечения на компьютеры посетителей;

- Создание ботнетов или расширение уже существующих зомби-сетей;

- Прочая вредоносная деятельность.

Методы противодействия злоумышленникам в IM

Что же делать пользователю, против которого действует столь умная и беспощадная система? Конечно же, защищаться! Вот несколько полезных советов, которые помогут противостоять угрозам, распространяемым через IM-клиенты.

Прежде всего, пользователю необходимо быть внимательным и не кликать бездумно по ссылке в полученом сообщении. Ниже приведены несколько типов сообщений, которые должны вызывать у получателя опасения:

- Сообщение, пришедшее от неизвестного пользователя со странным ником (например, SbawpathzsoipbuO);

- Сообщение от пользователя, включенного в ваш контакт-лист, с подозрительным предложением просмотреть новые фотографии с расширением .exe;

- Сообщение, якобы содержащее сенсационную новость о связи двух знаменитостей, с репортажем «прямо с места событий». «Репортажем» в данном случае чаще всего является ссылка на файл http://www.******.com/movie.avi.exe. А по ссылке, скорее всего, находится Trojan-PSW.Win32.LdPinch;

- Сообщение с предложением скачать программу, открывающую перед пользователем невиданные горизонты, например: «НОВЫЙ БАГ в ICQ, с помощью которого можно регистрировать любой несуществующий номер». По ссылке, которая приведена в таком сообщении, будет находиться какая-нибудь программа, ворующая пароли от UIN’ов незадачливых пользователей.

Такие сообщения лучше всего игнорировать.

Если сообщение пришло от знакомого пользователя, следует уточнить, посылал ли он это сообщение на самом деле. И, разумеется, не стоит загружать на свой компьютер файл с расширением .exe по присланной вам ссылке и запускать его. Даже если расширение файла не указано, по ссылке вы можете попасть на сайт, который перенаправит вас на другую ссылку, содержащую вредоносное ПО.

Разумеется, всем пользователям надо соблюдать элементарные правила «компьютерной гигиены»: на компьютере должен быть установлен антивирус с обновленными базами и файервол, блокирующий несанкционированный доступ в Сеть. Желательно, чтобы в антивирусе были реализованы такие технологии, как эвристический анализатор и/или проактивная защита, которая позволяет определять неизвестные вредоносные программы, анализируя их поведение.

Зачастую пользователь может даже и не знать, что на его компьютере отработала вредоносная программа. Указать на то, что ПК был заражен, могут странные вопросы знакомых, например: «Зачем ты вчера просил у меня 50 WMZ, когда мы говорили по ICQ?», хотя подобного разговора между настоящим владельцем номера и его знакомым не было. Еще более явно на заражение указывают безуспешные попытки воспользоваться своим логином и паролем от того или иного сервиса. Это свидетельствует о том, что пароль был изменен – либо официальным поставщиком тех или иных услуг, либо злоумышленником. В первом случае пользователь гарантировано получит новый пароль или уведомление о его замене по почте или иным способом. Во втором случае ничего подобного, разумеется, не произойдет.

Что делать, если троянец уже сделал свое черное дело и успел себя удалить? Для начала стоит удостовериться, что компьютер действительно чист, проверив его антивирусом. Далее рекомендуется по возможности сменить все пароли, которые троянец мог украсть. Для этого необходимо вспомнить, в каких программах использовались пароли, и попробовать их ввести. Если попытка увенчалась успехом, пароль нужно сразу же сменить. Имеет смысл разослать всем пользователям из контакт-листа IM-клиента сообщение с соответствующим предупреждением и призывом не откликаться на возможную просьбу дать деньги взаймы, разосланную от вашего имени по IM, и уж тем более не пытаться посмотреть фотографии по присланной якобы вами ссылке.

Установка последней версии ICQ, загруженной с официального сайта, поможет предотвратить выполнение произвольного кода в системе из-за уязвимости в ICQ 6.x, связанной с обработкой HTML-кода.

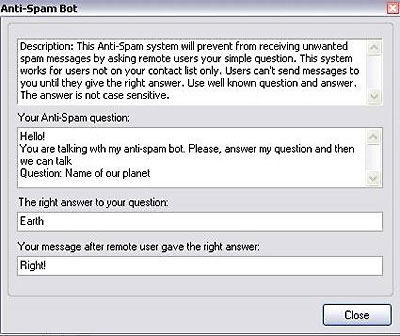

Для защиты от ICQ-спама пользователям рекомендуется выполнять следующие действия. Учитывая, что у спамеров есть возможность проверить ICQ-статус пользователя с web-сайта, имеет смысл запретить в клиенте такую возможность для вашего номера. Спам-рассылка рассчитана на пользователей, постоянно общающихся в ICQ или просто находящихся в онлайне. Поэтому лучше всего по возможности оставаться в невидимом режиме. Однако не стоит забывать о том, что есть программы, которые могут сообщать другим пользователям, действительно ли вы находитесь в оффлайне, или это всего лишь невидимый статус. В данной ситуации вам может помочь антиспам-бот – простейший модуль, который поддерживают некоторые IM-клиенты (например, QIP). На скриншоте отображена конфигурация простейшего антиспам-бота.

Конфигурация простейшего антиспам–бота.

Каков же принцип работы антиспам-бота? Допустим, с вами хочет пообщаться пользователь, не внесенный в ваш контакт-лист. Для того чтобы отправить вам сообщение и начать разговор, ему придется ответить на вопрос. До тех пор, пока ответ не будет дан, он не сможет ничего написать. При этом желательно использовать вопросы, ответы на которые всем известны, например: «Сколько будет 2+2*2?» или: «Название нашей планеты». Если пользователь напишет соответственно «6» или «Земля» и отошлет это сообщение, ему будет разрешено вам писать. Такая защита достаточно успешно противостоит различным ботам, рассылающим спам, однако есть вероятность, что некоторые из них достаточно интеллектуальны для того, чтобы отвечать на самые популярные вопросы – например, на те, что стоят в защитных модулях по умолчанию.

Заключение

Как уже было сказано, программы для мгновенного обмена сообщениями весьма привлекательны для различного рода злоумышленников, в связи с чем проблема распространения вредоносного ПО через IM-клиенты стоит достаточно остро. Новые версии клиентов содержат неизвестные до поры до времени уязвимости, которые могут быть обнаружены сначала хакерами, и только потом – создателями программы. Такие ситуации чреваты массовыми эпидемиями. Кроме того, многих пользователей беспокоят нежелательные сообщения (IM-спам).

Специфических средств защиты IM-клиентов на данный момент не существует, однако соблюдение элементарных правил «компьютерной гигиены», правильно настроенный антиспам-бот, а также внимательность и благоразумие позволяют пользователям успешно противостоять интернет-мошенникам и спокойно наслаждаться общением в Сети.

Комментарии (0)