В те времена это было нелегкой задачей. Технологий автоматического отслеживания конфигураций рабочих станций просто не было. Она добилась успехов в своей работе, отстаивая свои базовые показатели конфигурации под давлением со стороны коллег. Наша «королева» регулярно участвовала в заседаниях, защищая изменения в этих базовых конфигурациях, и использовала все свое влияние, чтобы одобрялись только правильное ПО и параметры настройки.

Причина этой фанатичной преданности «базовым показателям» заключалась в обеспечении стабильной и хорошо документированной среды для заказчика спутниковой системы. Запуская спутник стоимостью в миллиарды долларов, заказчик естественно был против того, чтобы спустя годы выяснилось, что часть процессов обработки информации была написана с использованием несанкционированного программного обеспечения. Такой заказчик также нуждался в гарантиях, что не получивший одобрения код не мог по недосмотру попасть в операционные системы спутника.

Контроль базовых показателей: управление конфигурацией

Большинство из нас не несет ответственности за целостность и работу спутниковых систем стоимостью в миллиарды долларов, но все прекрасно понимают, к каким проблемам может привести плохой код, попавший в сеть. В большинстве случаев код попадает в сеть в рамках атаки, проводимой с применением какой-нибудь вредоносной программы. Может иметься уязвимость безопасности из-за неправильно настроенных настольных компьютеров, на которые не были установлены самые свежие обновления безопасности.

Даже мы, администраторы, не всегда устанавливаем все нужные обновления. Мы можем забыть закрыть брешь или пропустить последние рекомендованные обновления безопасности, выпущенные изготовителем или контролирующими органами. Все такие обновления конфигурации безопасности могут создавать проблемы. Они снижают безопасность вычислительной среды. Некоторые из них защищают эту среду от действий пользователей, другие могут увеличить шанс не пройти очередной аудит безопасности или проверку на соблюдение стандартов.

Исходя из всех этих причин, Microsoft продолжает разрабатывать более мощные инструменты для централизованной настройки компьютеров. Групповые политики и параметры групповой политики уже давно облегчают применение политик безопасности с помощью Active Directory. Приложение System Center Configuration Manager (SCCM) продолжает эту традицию на новом уровне, предоставляя функцию Управление требуемой конфигурацией (Desired Configuration Management, DCM).

Есть также множество независимых разработчиков, создающих другие программы управления конфигурацией, предусматривающие, как правило, выполнение глобальных изменений и рассылку предупреждений в случае отклонений конфигурации от базовых показателей. Одной из главных движущих сил деятельности такого рода является разработка собственного протокола политики безопасности правительства США. Протокол автоматизации управления данными безопасности (The Security Content Automation Protocol, SCAP) — это очень удачно спроектированный протокол, служащий основой для создания, распространения и проверки параметров безопасности всех компьютеров в сети.

На странице поддерживающих протокол SCAP решений независимых производителей. Эти решения, наряду с решениями от Microsoft, создают платформу, на которую можно импортировать базы данных с утвержденными параметрами безопасности. Многие из этих платформ также поддерживают автоматизацию «исправления» неправильных параметров, что позволяет быстро приводить компьютерную среду в соответствие с нормативами.

Знание есть контроль

Чтобы исправить «неправильности» конфигурации, их сначала надо выявить. Такие инструменты, как групповые политики и DCM обеспечивают автоматизированную платформу для контроля соблюдения базовой показателей конфигурации. Они не обязательно помогают визуализировать структуру, которую должны иметь эти показатели. Можно создать отчет, содержащий параметры групповой политики, но такой отчет не всегда годится для анализа безопасности.

Требуется такой уровень визуализации, который обеспечит соблюдение соответствующих параметров. Нужен простой способ увидеть и проверить базовые показатели конфигурации безопасности. Вы должны знать, какая конфигурация будет соответствовать базовым показателям. Необходим механизм сравнения содержимого разных политик безопасности. Так, можно сравнивать базовые показатели внутренней безопасности между собой или существующие базовые показатели — с предоставляемыми компанией Microsoft или внешними контролирующими органами.

Для разрешения этой дилеммы компания Microsoft недавно выпустила . Это не средство применения политик, но оно исключительно удобно для выполнения всех прочих задач управления базовыми показателями конфигураций, в том числе связанных с редактированием, сравнением и составлением отчетности. Это бесплатное приложение входит в состав предлагаемого Microsoft решения Solution Accelerator.

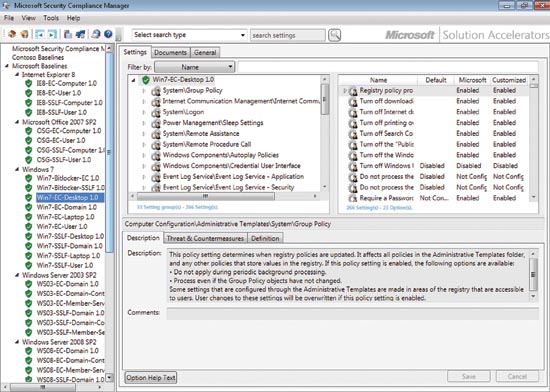

На рис. 1 приведена инструментальная панель Security Compliance Manager, где можно увидеть некоторые общие базовые показатели конфигурации безопасности таких продуктов как Internet Explorer, Windows 7, Microsoft Office и Windows Server. Наверняка вы видели эти базовые показатели и их содержание раньше. Они те же, что обычно содержится в документах для предыдущих операционных систем, таких как «Руководство по безопасности Windows 7» (Windows 7 Security Guid) или «Справочник по поверхности атаки Windows Server 2008» (Windows Server 2008 Attack Surface Reference).”

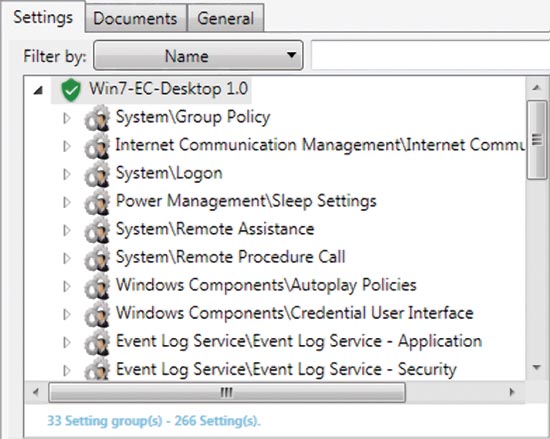

Рис. 2. Группы параметров в базовой конфигурации

Реальная мощь Microsoft Security Compliance Manager заключается в визуализации этих базовых показателей конфигурации. Взгляните на рис. 2, где представлена часть рис. 1, относящаяся к базовым показателям конфигурации безопасности Win7-EC-Desktop 1.0. Они представляют собой рекомендации по безопасности корпоративных клиентов для Windows 7 и включают в себя ряд изменений конфигурации, контролируемых средствами групповой политики.

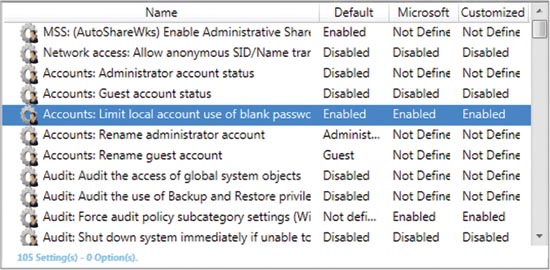

Рис. 3. Отдельные базовые показатели конфигурации

Щелкните любую группу параметров из тех, что показаны на рис. 2 и увидите список отдельных базовых показателей конфигурации в разделе Local Policies/Security Options (рис. 3). Параметры по умолчанию отображаются в сравнении теми, что предлагает Microsoft. В колонке справа отображаются все изменения, внесенные в базовые параметры в процессе настройки локальной среды.

Настройка, сравнение и развертывание

Этот тип настройки выявляет одну из наиболее сложных операций, связанных с управлением политикой безопасности: создание рекомендаций по умолчанию в соответствии с конкретными потребностями организации. Часто случается, что рекомендации Microsoft (или рекомендации, поступающие из государственных учреждений), не всегда подходят для конкретной компьютерной среды. Например, политика Microsoft для брандмауэра может закрывать порт, который должен быть открытым, или требования по аудиту более строги, чем базовые показатели конфигурации по умолчанию. В любом из этих случаев могут быть сложности у управлением различиями между поставляемыми базовыми показателями конфигурации и теми, которые нужны.

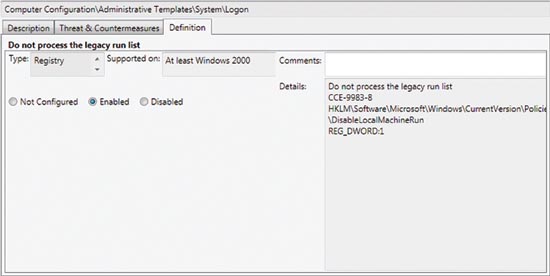

Рис. 4. Редактирование показателей безопасности в базовой конфигурации

Microsoft Security Compliance Manager может помочь устранить эти различия. Щелкните правой кнопкой любой импортированный базовый показатель конфигурации и выберите в меню Customize/Duplicate — будет создана копия стандартной базовой конфигурации, которую затем можно отредактировать в соответствии с конкретными потребностями. Выбрав показатель в этой редактируемой копии и перейдя на вкладку Definition, можно настроить политики (см. рис. 4).

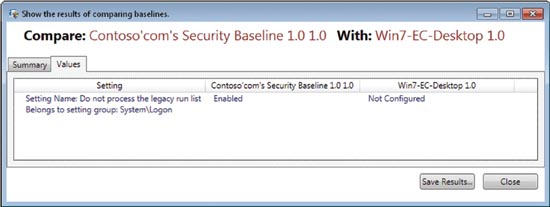

Рис. 5. Сравнение двух политик

Выполнив пользовательскую настройку политики, сравните полученные политики с другими, щелкнув правой кнопкой политику и выбрав Manage/Compare. В следующем окне выберите политику, с которой нужно сравнить отредактированную политику. Инструмент выполняет сравнение и отображает результаты в окне, показанном на рис. 5. Здесь видно, что в базовых показателях конфигурации Contoso.com есть один параметр политики, отличающийся от базовой конфигурации Microsoft Win7-EC-Desktop.

После окончания настройки можно опубликовать политики в интерфейсе приложения, сделав их доступными только для чтения и сохранив их показатели. Готовые к развертыванию политики экспортируйте в файлы форматов, из которых они могут импортироваться в групповую политику, DCM или любой другой инструмент, поддерживающий протокол SCAP.

Эта маленькая, но впечатляющая бесплатная утилита действительно помогает в оказывающихся иногда сложными процессах управления базовыми показателями конфигурации безопасности. Хотя она и не предназначена для применения политики безопасности — это задача для других решений, таких как SCCM, групповые политики или решения независимых разработчиков, она действительно обеспечивает удобный интерфейс для визуализации, редактирования и сравнения базовых конфигураций, которые планируется развернуть.

Все это напомнило мне, что я не общался с моим бывшим менеджером со старой работы. Интересно, как она поживает со своими базовыми показателями конфигурации сейчас, когда технология, которая реально применяет их, усовершенствовалась.

Комментарии (0)