Компания Microsoft сейчас активно продвигает свою новую ОС Windows Vista. В частности, позиционирует ее как наиболее защищенную ОС из всего семейства Windows». Опровергать или доказывать это утверждение в данной статье не будем, но рассмотрим новое и доcтаточно интересное средство для защиты данных в этой ОС. Итак, встречайте – BitLocker.

Это средство для защиты данных появилось в Windows Vista Enterprise/Ultimate/2008 Server. Существуют данные и о том, что появится версия для Win XP/2003 Server.

Основное достоинство BitLocker`а заключается в том, что он шифрует сразу весь том жесткого диска. Возможно также шифрование с помощью TPM – чипа (Trusted Platform Module) версии 1.2 и BIOS с поддержкой TPM и SRTM (Static Root of Trust Measurement, статический корень измерения доверия, описан в спецификациях TCG), также с использованием USB–ключа или ПИН – кода. Надо заметить, что на большинстве современных материнских плат этот чип уже стоит.

Основное отличие для пользователя (или системного администратора) от известной функции шифрования, встроенную в файловую систему NTFS – средство EFS (Encrypted File System) – то, что в EFS необходимо вручную указывать, какие файлы надо шифровать, BitLocker же осуществляет шифрование «прозрачно», сразу при записи на защищенный им том, при минимуме вмешательств со стороны пользователя. BitLocker не шифрует следующие элементы тома: метаданные, загрузочные сектора и поврежденные сектора.

Следует иметь ввиду, что BitLocker привязывается к определенному ПК, и на другом ПК (если он только не будет 100% идентичный вашему, что нереально), данные будет невозможно (или чрезвычайно трудно) прочитать даже с использованием USB ключа.

Алгоритм, применяемый для шифрования – AES с длиной ключа 128 или 256 бит (меняется с помощью групповых политик или WMI).

Результат работы BitLocker – то, что два сектора с одинаковыми данными в зашифрованном виде будут выглядеть по-разному. При загрузке система BitLocker в большинстве случаев не требует вмешательства пользователя.

Ниже приведены основные достоинства и недостатки системы BitLocker:

Плюсы:

- Возможность контроля через Active Directory;

- Работа алгоритма на уровне тома, что обеспечивает высокую степень устойчивости;

- Возможность использования аппаратного средства защиты – чипа TPM;

- Высокя степень надёжности;

- Основан на алгоритме AES, считающийся алгоритмом с высоким показателем устойчивости ко взлому;

- Компьютер с чипом TPM может проверить целостность загрузочных компонентов до запуска ОС;

- Идеальное решение для защиты от Offline атак (атаки с выключением);

- Стоимость системы включена в стоимость ОС;

- Высокая производительность, незаметен при работе.

Минусы:

- BitLocker пока работает только на Windows Vista Enterprise/Ultimate/2008 Server;

- Слабая предварительная аутентификация – возможно создание руткита, изменяющего загрузочные файлы ОС – потребуется восстановление данных (при исп. без TPM чипа);

- Весьма средняя поддержка многофакторной аутентификации (только TPM и USB-ключ);

- Многое приходится делать через консоль;

- Тесно интегрирован в ОС, что может привести к утечке данных при взломе;

- Новая система, могут проявиться ошибки разработки;

- Требуется Vista-совместимый компьютер.

Настройка системы BitLocker

В этой части мы расскажем как включить BitLocker. Глубоко копать не будем, опишем лишь основные нюансы.

Предполагается, что вы в первый раз включаете BitLocker на своей машине. И что вы используете шифрование с помощью TPM (если это не так, то в конце будет описано, как включить систему без TPM).

Если вы решили использовать BitLocker — убедитесь в том, что тома Вашего жесткого диска уже не зашифрованы другими средтвами. Наиболее критичен в этом плане активный раздел, с которого загружается ОС! В противном случае системе не удастся прочитать данные из загрузочного сектора диска, а также проинициализировать компоненты загрузки ОС. Также другие модули ОС могут нуждаться во временном доступе к активному разделу, поэтому следует поступить рекомендациям Microsoft: отводить ему не меньше 1,5 ГБ. И желательна настройка разрешений NTFS, дабы остальные пользоваетил не могли ничего записывать на этот том. Сама ОС будет установлена на другой том, и его можно безболезненно зашифровать. В принципе, если на томе с активным разделом нет данных – можно особо не дергаться. Только имейте ввиду, что данные можно восстановить с помощью исследования содержимого временных папок системы и своп-файла. Поэтому их рекомендуется разместить все-таки на зашифрованном томе. Более подробно процесс настройки томов описан в базе знаний Microsoft. Также можно использовать средство для подготовки диска BitLocker, оно находится на DVD-диске с Windows Vista Ultimate/Enterprise. Но это хорошо для машин, где пока нет данных, из-за которых необходимо шифровать том. К тому же все это можно сделать руками – данное средство уменьшает активный размер до 1,5 гб, создает новый том и т.д. Далее идем в «панель управления» - «шифрование диска BitLocker» (если классический вид) или во вкладке «безопасность» (если веб-интерфейс).

Возможно, придется инициализировать чип TPM. Тогда откроется мастер инициализации, он достаточно простой и не нуждается в подробных комментариях. По завершении мастера компьютер придется перезагрузить.

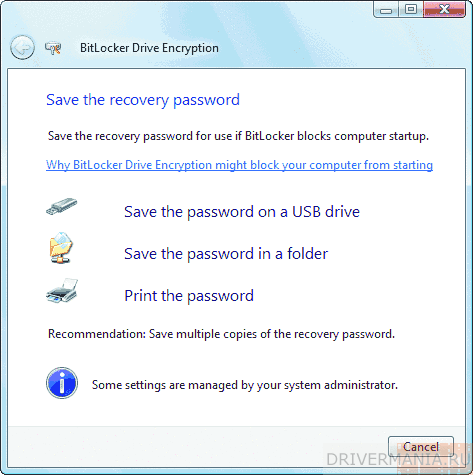

После инициализации и перезагрузки появится следующее окошко:

Здесь вам предлагают сохранить на USB-флеш/распечатать/сохранить на диск пароль восстановления. Отнеситесь серьезно к этой операции – без пароля данные (на сегодняшний день) без специальных средств восстановить нереально, так как данные шифруются 48-значным паролем. Не сохраняйте пароль для восстановления на ту же самую флеш, которая служит ключом!

После сохранения пароля появится кнопка «Далее» (Next), нажав на которую можно будет зашифровать том. Да, там же будет предложено провести проверку на предмет корректности работы USB портов, TPM чипа и BIOS компьютера. Хотя потребуется перезагрузка, все же настоятельно рекомендуется произвести проверку. Если есть ошибки, они отобразятся после перезагрузки. Если нет – появится надпись «выполняется шифрование…» и по завершении оного в трэе появится значок BitLocker. Если же у вас нет TPM – чипа, то надо настроить BitLocker соответствующим образом… Хотя и в этом случае необходима поддержка во время загрузка чтения с USB-флеш, а также иметь свободную флэшку – она потребуется при запуске BitLocker`a и включении/перезагрузки компьютера. Конечно же, вы можете записывать на эту флэш и другие данные, но учтите, что они не будут зашифрованными. Итак, чтобы включить систему BitLocker без поддержки TPM, необходимо:

- Войти с правами администратора;

- В окне «выполнить» или в строке поиска ввести gpedit.msc;

- Затем в консоли редактора групповых политик выберите «Редактор локальной политики», затем «Административные шаблоны», «Компоненты Windows», и с помощью двойного щелчка откройте «Шифрование диска BitLocker»;

- В настройке «Установка панели управления: включить дополнительные параметры запуска» и в появившемся окне выберите вариант «Включить» и установите галочку. «Разрешить использование BitLocker без совместимого TPM»;

- Введите в окне «выполнить» или в строке поиска gpupdate.exe /force и дождитесь завершения процесса. Новые параметры вступят в силу без перезагрузки.

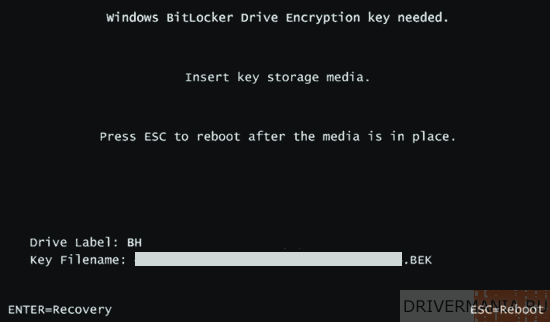

Обратите внимание – USB–ключ необходимо вставлять ДО включения питания ПК, иначе BitLocker может выдать ошибку – «Windows BitLocker Drive Encryption key needed», т.е. нет флешки с ключом. Вставьте флеш и нажмите Esc для перезагрузки (сообщение показано ниже).

Поскольку в жизни всякое бывает, система может сбоить и тогда данные на зашифрованном томе окажутся недоступными. Как восстановить данные?

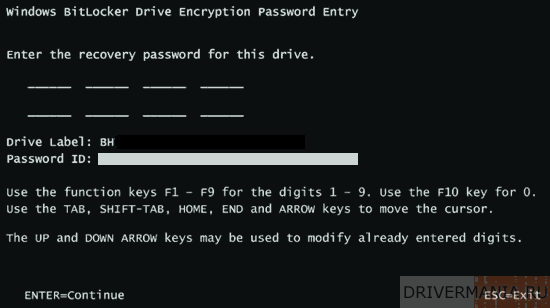

При появлении экрана, показанного выше, можно вставить USB-флэш с ключом. Если ее нет, то нажмите Enter. Появится экран, показанный ниже:

Кстати, этот же экран появится, если вы не выбирали опцию – «Сохранение ключа на USB – флэш» при установке шифрования.

Здесь вам предлагается ввести 48-значный пароль восстановления. Если его нет – то восстановить данные уже значительно труднее и этот процесс выходит за рамки данной статьи.

Вот в принципе и все… Остается лишь заметить, что в целом BitLocker – это мощная и надежная система для хранения ваших конфиденциальных данных.

Комментарии (0)