Обнаружение троянской программы

Большинство троянцев используется для удаленного управления/администрирования, кражи конфиденциальной информации и т.д. А это все подразумевает использование сети и технологии клиент-сервер. И так или иначе троянцу придется использовать какой-либо порт для осуществления поставленной задачи. Очень часто используется даже несколько портов, для разделения задач (например, через один порт осуществляется отсылка информации, а через другой получение команд).

Отсюда следует, что необходимо знать порты, используемые службами виндовс. Ниже приведен краткий список таких портов:

- 25 TCP – SMTP - Exchange Server;

- 69 UDP – TFTP - Служба упрощенного FTP-демона;

- 80 TCP – HTTP - Службы Windows Media;

- 110 TCP - POP3 - Служба Microsoft POP3;

- 119 TCP – NNTP - Протокол Network News Transfer Protocol;

- 123 UDP – SNTP - Служба времени Windows;

- 135 TCP – RPC - Очередь сообщений;

- 135 TCP – RPC - Удаленный вызов процедур;

- 135 TCP – RPC - Exchange Server;

- 137 UDP - Разрешение имен NetBIOS - Обозреватель компьютеров;

- 1433 TCP - SQL по TCP - Microsoft SQL Server;

- 1433 TCP - SQL по TCP - MSSQL$UDDI;

- 5000 TCP - Уведомление о событиях SSDP - Служба обнаружения SSDP;

- 6004 TCP - DSProxy/NSPI - Exchange Server 2003;

- 42424 TCP - Состояние сеанса ASP.NET - Служба состояния сеанса ASP.NET;

- 51515 TCP - MOM-Clear - Microsoft Operations Manager 2000.

Естественно список далеко не полный, поэтому вот вам ссылка, где можно его лицезреть в полном объеме.

При этом надо учитывать, что порты указанные выше используются только службами виндовс и при отключении какой-либо службы, порт становиться свободным для других приложений. Так же порты могут использовать и сторонние программы (например, icq).

В таком случае логично рассмотреть еще и список портов, которые обычно юзаются теми или иными троянскими программами:

- 23 - Tiny Telnet Server;

- 25 - Ajan, Antigen, Email Password Sender, Haebi Coceda, Happy 99, Kuang2, ProMail trojan, Shtrilitz, Stealth, Tapiras, Terminator, WinPC, WinSpy;

- 31 - Master Paradise;

- 80 - Executor;

- 99 - Hidden port V2.0;

- 121 - BO jammerkillahV;

- 1010 - Doly Trojan 1.30 (Subm.Cronco);

- 1033 - Netspy;

- 1042 - Bla1.1;

- 1080 - Wingate Socks Proxy;

- 12701 - Eclipse2000;

- 1492 - FTP99CMP;

- 1509 - PsyberStreamingServer Nikhil G.;

- 1600 - Shiva Burka;

- 2115 - Bugs;

- 4590 - IcqTrojan;

- 7789 - iCkiller;

- 6670 - Deep Throat;

- 53001 - Remote WindowsShutdown;

- 40412 - TheSpy.

Опять же неполный список, за полным прошу сюда.

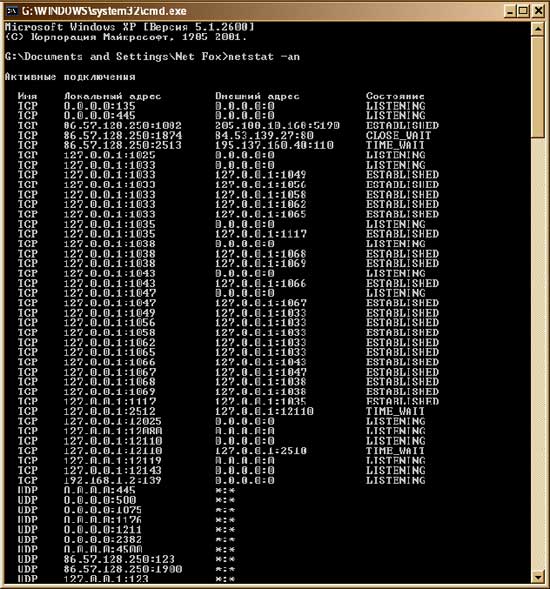

В общем, вооружившись всем этим, открываем командную строку и вводим команду netstat с параметром –an. На экран сразу выводится список активных подключений и порты используемые ими (рис.1). Потом берем и анализируем.

Большинство вирусописателей при написании вирусов в код программы включают алгоритм, который делает процесс невидимым (естественно, это действует не на все утилиты, работающие с процессами) (рис.2).

Но, некоторые этого алгоритма не вводят, по этому процесс Трояна легко заметить.

В представленном ниже списке идет сначала процесс обозначенный в диспетчере, а потом программа, которая «стоит» за этим процессом:

- Mslogin.exe - FuckToy.exe;

- mwsoemon.exe - MyWebSearch toolbar ;

- mediaaccess.exe - WindUpdates.com ;

- mediaacck.exe - WindUpdates.com ;

- wtoolsa.exe - HuntBar ;

- wsup.exe - HuntBar spyware ;

- systrey - Trojan Dropper;

- cxtpls.exe - AproposMedia ;

- autoupdate.exe - Apropos Media adware ;

- wtoolss.exe - HuntBar ;

- istsvc.exe - IST adware/hijacker ;

- optimize.exe - MoneyTree Dialer ;

- gmt.exe - Gator adware ;

- cmesys.exe - Gator adware ;

- tbps.exe - Neo Toolbar ;

- pib.exe - PIB Toolbar ;

- gah95on6.exe - ShopAtHome Select ;

- mediapass.exe - WindUpdates.com ;

- mediapassk.exe - WindUpdates.com ;

- tbpssvc.exe - Neo Toolbar ;

- bargains.exe - Bargain Buddy ;

- save.exe - WhenU SaveNow adware ;

- salm.exe 180Search Assistant ;

- rk.exe - Marketscore “monitoring” ;

- webrebates0.exe - TopRebates hijacker/adware ;

- webrebates1.exe - TopRebates hijacker/adware ;

- vmss.exe - Delfin Media Viewer.

Стоит так же знать процессы системы:

- Alg.exe;

- Explorer.exe;

- Csrss.exe;

- Lsass.exe;

- Smss.exe;

- Rundll32.exe;

- Services.exe;

- Svchost.exe;

- Winlogon.exe;

- Wdfmgr.exe.

Вот так можно определить троянца, активно действующего в вашей системе. Но, не стоит обольщаться, антивирус необходимо ставить, ведь человек имеет свойство делать не верные выводы (ну, собственно как и антивирус), а в связке с антивирусной программой будет намного проще.

Комментарии (0)