Код с доказательством возможности использования данной уязвимости уже доступен в Интернет. Данный код обходит ASLR и DEP.

Уязвимость позволяет атакующему получить управление над компьютером жертвы. Проблема вызвана ошибкой в библиотеке mshtml.dll. Она может возникать при обработке веб-страниц с CSS с правилами “@import”. Атаку с использованием данной уязвимости хакеры могут производить посредством специально созданных веб-страниц.

По данным Microsoft, проблема связана с созданием в ходе функции CSS в Internet Explorer неинициализированной памяти. При определенных условиях данная память может использоваться атакующим (посредством специально созданной веб-страницы) для удаленного выполнения кода.

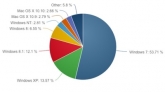

Данная ошибка присутствует в Internet Explorer 8 на Windows 7, Windows Vista SP2 и Windows XP SP3. Также под ее действие попадают Internet Explorer 6 и 7 на Windows XP SP3.

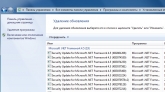

К слову, компании Microsoft пока не известно об активном использовании данной уязвимости для атак. В качестве временного решения программный гигант предложил пользователям своих браузеров включить файрволл и либо установить ее , либо настроить параметр безопасности зон Интернета и внутренних сетей на режим “Высоко”, для блокировки в этих зонах скриптов и управлений ActiveX.

Патч же для этой уязвимости возможно придет с ежемесячным обновлением безопасности, или даже раньше, в зависимости от нужд пользователей.

Комментарии (0)