Однако какой-то инициативный хакер заявил о нахождении способа запуска под Windows RT любых неподписанных приложений, и даже тех, которые были разработаны под рабочий стол Windows.

По словам хакера, называющего себя в онлайне "clrokr", ограничение работы приложений под Windows RT реализовано через специальный механизм, проверяющий сигнатуру приложения еще до его установки. Этот механизм жестко зашит в само ядро, и на системах с UEFI Secure Boot его нельзя изменить навсегда. Однако, его можно изменить в памяти.

Проведя исследование, clrokr обнаружил место нахождения этого механизма в памяти, и затем использовал дебаггер от Microsoft для выполнения кода и изменения его значения.

Что мы имеем в итоге? Поскольку процедура “взлома” требует изменения памяти, этот хак будет отменяться при каждой перезагрузке устройства. После перезагрузки его необходимо будет применять заново. А этим вряд ли будет заниматься обычный пользователь Windows RT.

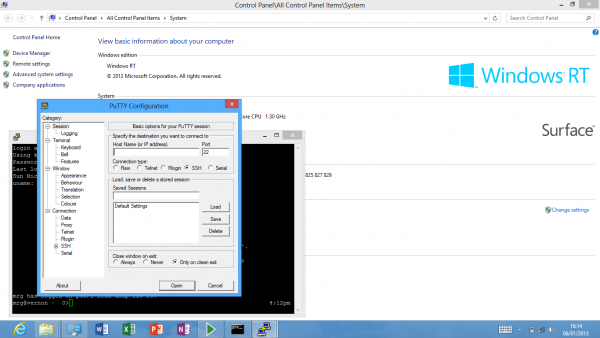

Другое ограничение кроется в том, что настольные программы x86 нельзя просто устанавливать на Windows RT – их необходимо пересобрать под архитектуру ARM. По данным форумов XDA-Developers, некоторые пользователи уже смогли заставить работать Putty и TightVNC на Windows RT.

Putty на Windows RT

Ходят также разговоры и о портировании Chromium. Для открытых программ, вроде этой, портирование должно быть относительно не сложным. Чего, однако, не скажешь про закрытые программы, где разработчикам придется создавать их версии для ARM.

Clrokr пришел к выводу, что Windows RT является чистым портом Windows 8, и что решение о запрете работы под Windows RT традиционных настольных приложений не было чисто техническим. Microsoft же оспаривает это, заявляя, что решение о запрете было призвано обеспечить стабильность работы планшетов с Windows RT и их более длительную работу от батарей.

Комментарии (1)